Уязвимость Timthumb делает многие сайты Wordpress заблокированными Google

Wordpress Безопасность / / March 17, 2020

Google Malware предупреждения начал появляться в Интернете в начале этого месяца, и даже сейчас сайты по-прежнему заражаются автономными интернет-скриптами. Если вы работаете на сайте WordPress с настраиваемой премиум-темой, возможно, вы уже видели вышеупомянутое сообщение, когда пытаетесь посетить свой веб-сайт (надеюсь, что нет….). Проблема заключается в уязвимости, недавно обнаруженной в популярном скрипте обработки изображений под названием Timthumb. Сценарий очень популярен среди премиальных тем WordPress, что делает этот эксплойт особенно опасным, так как код эксплойта существует уже несколько недель. Хорошая новость заключается в том, что я собираюсь рассказать не только о том, как определить, заражены ли вы уже, но также и о том, как исправить ваш блог, чтобы предотвратить заражение.

Google Malware предупреждения начал появляться в Интернете в начале этого месяца, и даже сейчас сайты по-прежнему заражаются автономными интернет-скриптами. Если вы работаете на сайте WordPress с настраиваемой премиум-темой, возможно, вы уже видели вышеупомянутое сообщение, когда пытаетесь посетить свой веб-сайт (надеюсь, что нет….). Проблема заключается в уязвимости, недавно обнаруженной в популярном скрипте обработки изображений под названием Timthumb. Сценарий очень популярен среди премиальных тем WordPress, что делает этот эксплойт особенно опасным, так как код эксплойта существует уже несколько недель. Хорошая новость заключается в том, что я собираюсь рассказать не только о том, как определить, заражены ли вы уже, но также и о том, как исправить ваш блог, чтобы предотвратить заражение.

Как проверить, есть ли у вас проблемы

Помимо просмотра предупреждения в Chrome, аналогичного приведенному выше, при посещении вашего сайта, есть два простых способа проверить, заражена ли ваша установка WordPress.

Первый - это внешний сканер WordPress, разработанный Sucuri: http://sitecheck.sucuri.net/scanner/

Второй - серверный скрипт, который вы загружаете на свой сайт, а затем загружаете из веб-браузера. Это доступно на http://sucuri.net/tools/sucuri_wp_check.txt и должен быть переименован после загрузки в соответствии с инструкциями Sucuri ниже:

- Сохраните скрипт на свой локальный компьютер, щелкнув правой кнопкой мыши ссылку выше и сохраните ссылку как

- Войдите на свой сайт через sFTP или FTP (мы рекомендуем sFTP / SSH)

- Загрузите скрипт в корневой каталог WordPress

- Переименуйте sucuri_wp_check.txt в sucuri_wp_check.php

- Запустите скрипт через браузер по вашему выбору - yourdomain.com/sucuri_wp_check.php - Убедитесь, что вы изменили URL-путь к своему домену и туда, куда вы загрузили файл

- Проверьте результаты

Если сканеры обнаружат что-либо зараженное, вам нужно немедленно удалить зараженные файлы. Но даже если сканеры показывают «все ясно», у вас, вероятно, все еще есть проблема с вашей фактической установкой Timthumb.

Как мне это исправить?

Во-первых, если вы еще этого не сделали, создайте резервную копию и загрузите копию каталога WordPress и базы данных MySQL. Инструкции по резервному копированию базы данных MySQL см. В WordPress Codex. Ваша резервная копия может содержать мусор, но это лучше, чем начинать все заново.

Затем, возьмите последнюю версию Timthumb на http://timthumb.googlecode.com/svn/trunk/timthumb.php

Теперь нам нужно защитить новый timbthumb .php и сделать так, чтобы внешние сайты не могли активировать сценарии запуска. Для этого выполните следующие действия:

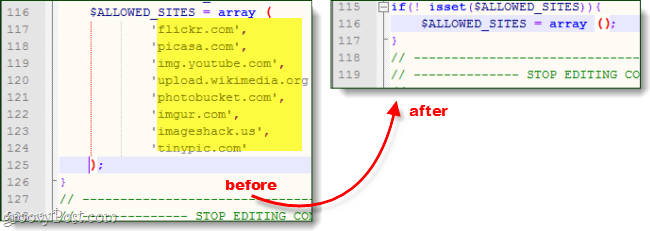

- Используйте текстовый редактор, как Notepad ++ и перейдите к строке 27 в timbthumb.php - он должен прочитать $ allowSites = array (

- Удалите все перечисленные сайты, такие как «imgur.com» и «tinypic.com»

- После удаления всего скобка должна быть пустой и закрытой следующим образом: $ allowSites = array();

- Сохранить изменения.

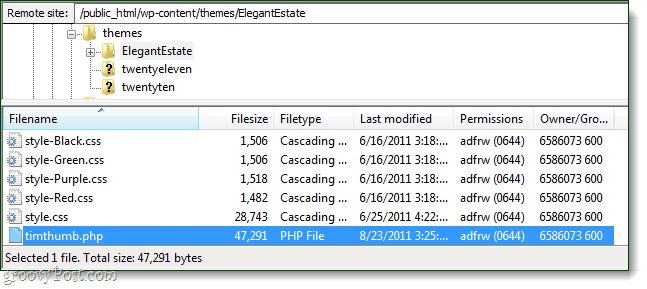

Хорошо, теперь, когда ваш новый скрипт timbthumb безопасен, вам нужно подключиться к серверу вашего сайта через FTP или SSH. В большинстве пользовательских тем WordPress, которые используют Timbthumb, он находится в сор-контент \ Themes \ [THEMENAME] папки. Удалите старый файл timbhumb.php и замените его новым. Если на вашем сервере имеется более одной копии Timbthumb, вы должны обязательно заменить ВСЕ их - отметьте, что иногда они просто будут вызываться thumb.php.

После того, как вы обновите timbthumb на своем веб-сервере и удалите все файлы, которые были обнаружены вышеупомянутыми сканерами, вы более или менее готовы к работе. Если вы полагаете, что обновляетесь немного позже, и, возможно, вы уже заражены, вам следует немедленно связаться с вашим веб-хостом и попросить его выполнить полную AV-проверку вашего веб-сервера. Надеюсь, что это поможет исправить ситуацию, иначе вам может понадобиться вернуться к резервной копии.