Что такое зашифрованный DNS-трафик?

Конфиденциальность Безопасность Dns Герой / / August 24, 2023

Опубликовано

Чтобы защитить вашу безопасность и конфиденциальность, важно понимать зашифрованный DNS-трафик и почему это важно.

В огромном взаимосвязанном пространстве Интернета Система доменных имен (DNS) выступает в качестве основного руководства, переводя удобные для человека доменные имена, такие как «example.com», в IP-адреса, понятные машинам. Каждый раз, когда вы посещаете веб-сайт или отправляете электронное письмо, выполняется DNS-запрос, служащий мостом между намерениями человека и действиями машины. Однако в течение многих лет эти DNS-запросы раскрывались и передавались в виде открытого текста, что делало их золотой жилой для шпионы, хакеры и даже некоторые интернет-провайдеры (ISP), стремящиеся получить информацию об Интернете пользователей. поведение. Введите концепцию «зашифрованного DNS-трафика», целью которой является защита этих важных запросов, инкапсулируя их в уровни криптографической защиты.

Проблема с традиционным DNS

Прежде чем углубиться в описание зашифрованного DNS-трафика, нам, вероятно, следует поговорить о DNS-трафике в целом. Система доменных имен (DNS) является стержнем нашей цифровой сферы. Думайте об этом как о сложном каталоге Интернета; его роль заключается не только в том, чтобы сделать онлайн-навигацию интуитивно понятной для пользователей, но и в повышении устойчивости онлайн-сервисов.

По своей сути DNS устраняет разрыв между Интернет-адрес, удобный для человека и машины форматы. Для обычного пользователя вместо того, чтобы запоминать сложный IP-адрес (Интернет-протокол), например «104.25.98.13» (представляющий его IPv4-адрес) или 2400:cb00:2048:1:6819:630d (формат IPv6), можно просто ввести «groovypost.com» в браузер.

Если для человека польза очевидна, то для приложений и устройств функция DNS принимает несколько иной оттенок. Его ценность не обязательно заключается в улучшении памяти — в конце концов, программное обеспечение не борется с забывчивостью, как мы. Вместо этого DNS в данном случае повышает устойчивость.

Как, спросите вы? Благодаря DNS организации не ограничиваются одним сервером. Вместо этого они могут распределить свое присутствие по множеству серверов. Эта система позволяет DNS направить пользователя на наиболее оптимальный сервер для своих нужд. Это может привести пользователя к ближайшему серверу, исключая вероятность вялой и склонной к задержкам работы.

Это стратегическое направление является краеугольным камнем для большинства облачных сервисов, где DNS играет ключевую роль в подключении пользователей к ближайшему вычислительному ресурсу.

Проблемы конфиденциальности в DNS

К сожалению, DNS представляет собой потенциально серьезную проблему конфиденциальности. Без какой-либо формы шифрования, обеспечивающей защиту связи вашего устройства с преобразователем DNS, вы рискуете получить несанкционированный доступ или внести изменения в ваши обмены DNS.

Сюда входит вторжение отдельных лиц в ваш Wi-Fi, вашего интернет-провайдера (ISP) и даже посредников. Последствия? Нарушение конфиденциальности, поскольку посторонние распознают часто посещаемые вами доменные имена.

По своей сути шифрование всегда защищало безопасный и приватный Интернетt опыт просмотра. Хотя обнаружение того, что пользователь получил доступ к «groovypost.com», может показаться тривиальным, в более широком контексте это становится порталом для понимания онлайн-поведения человека, его пристрастий и, потенциально, цели.

Такие собранные данные могут превратиться в товар, который будет продан организациям с целью получения финансовой выгоды или использован злоумышленниками в качестве оружия для организации финансовых уловок.

Доклад, подготовленный Нейстар Совет международной безопасности в 2021 году пролили свет на эту угрозу, показав, что ошеломляющие 72% предприятий столкнулись как минимум с одним DNS-вторжением в предыдущем году.

Более того, 58% этих предприятий испытали серьезные последствия вторжений. По мере роста количества нарушений DNS зашифрованный DNS-трафик становится защитой от множества угроз, включая шпионаж, подмену и различные сложные уловки DNS.

Зашифрованный DNS-трафик: глубокое погружение

Зашифрованный DNS-трафик преобразует прозрачные данные DNS в безопасный формат, расшифровываемый исключительно взаимодействующими объектами: DNS-клиентом (например, браузерами или сетевыми устройствами) и преобразователем DNS.

Эволюция DNS-шифрования

Первоначально DNS не имел атрибутов безопасности. Рождение DNS произошло в то время, когда Интернет только зарождался, в нем не было онлайн-торговли, банковского дела или цифровых витрин. Шифрование DNS казалось излишним.

Однако по мере того, как мы поворачиваемся к сегодняшней ситуации, отмеченной расцветом электронного бизнеса и ростом киберугроз, необходимость в большей безопасности конфиденциальности DNS стала очевидной.

Для удовлетворения этой потребности появились два известных протокола шифрования: DNS через TLS (DoT) и DNS через HTTPS (DoH).

DNS через TLS (DoT)

DoT использует Безопасность транспортного уровня (TLS) протокол для защиты и инкапсуляции диалогов DNS. Любопытно, что TLS, широко известный под другим прозвищем SSL, обеспечивает шифрование и аутентификацию веб-сайтов HTTPS.

Для взаимодействия с DNS DoT использует протокол пользовательских датаграмм (UDP) в сочетании с защитой TLS. Водительские амбиции? Повысьте конфиденциальность пользователей и предотвратите появление потенциальных злоумышленников, стремящихся перехватить или изменить данные DNS.

Порт 853 является преобладающим портом среди цифровых пользователей DoT. Сторонники стандарта DoT часто заявляют о его эффективности в решении проблем с правами человека в неспокойных регионах.

Тем не менее, в странах, где свобода слова сталкивается с ограничением, защитная аура DoT может по иронии судьбы привлечь внимание пользователей, сделав их мишенью для репрессивных режимов.

DNS через HTTPS (DoH)

DoH, по своей сути, использует HTTPS для удаленной интерпретации DNS и в основном работает через порт 443. Для успешной работы преобразователям необходим сервер DoH, на котором размещена конечная точка запроса.

Принятие DOH во всех браузерах

Начиная с версии Google Chrome 83 как для Windows, так и для macOS, браузер поддерживает DoH, доступный через его настройки. При правильной настройке DNS-сервера Chrome усиливает DNS-запросы с помощью шифрования.

Более того, каждый имеет право выбирать предпочитаемый сервер DoH. Chrome даже интегрируется с различными провайдерами DoH, такими как Google Public DNS и Cloudflare.

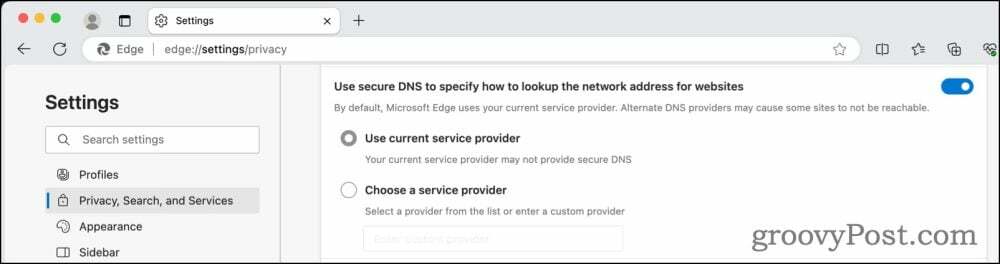

Microsoft Edge также предоставляет встроенная поддержка для DoH, можно перейти через его настройки. При активации и сопряжении с совместимым DNS-сервером Edge обеспечивает шифрование DNS-запросов.

В рамках совместного проекта с Cloudflare в 2018 году Mozilla Firefox интегрировал DoH, известный как Trusted Recursive Resolver. С 25 февраля 2020 года поклонники Firefox в США смогут использовать DoH, а Cloudflare будет выступать в качестве преобразователя по умолчанию.

Не стоит забывать, что пользователи Opera также могут включать или выключать DoH через настройки браузера, по умолчанию направляя DNS-запросы к Cloudflare.

Интеграция DOH с операционной системой

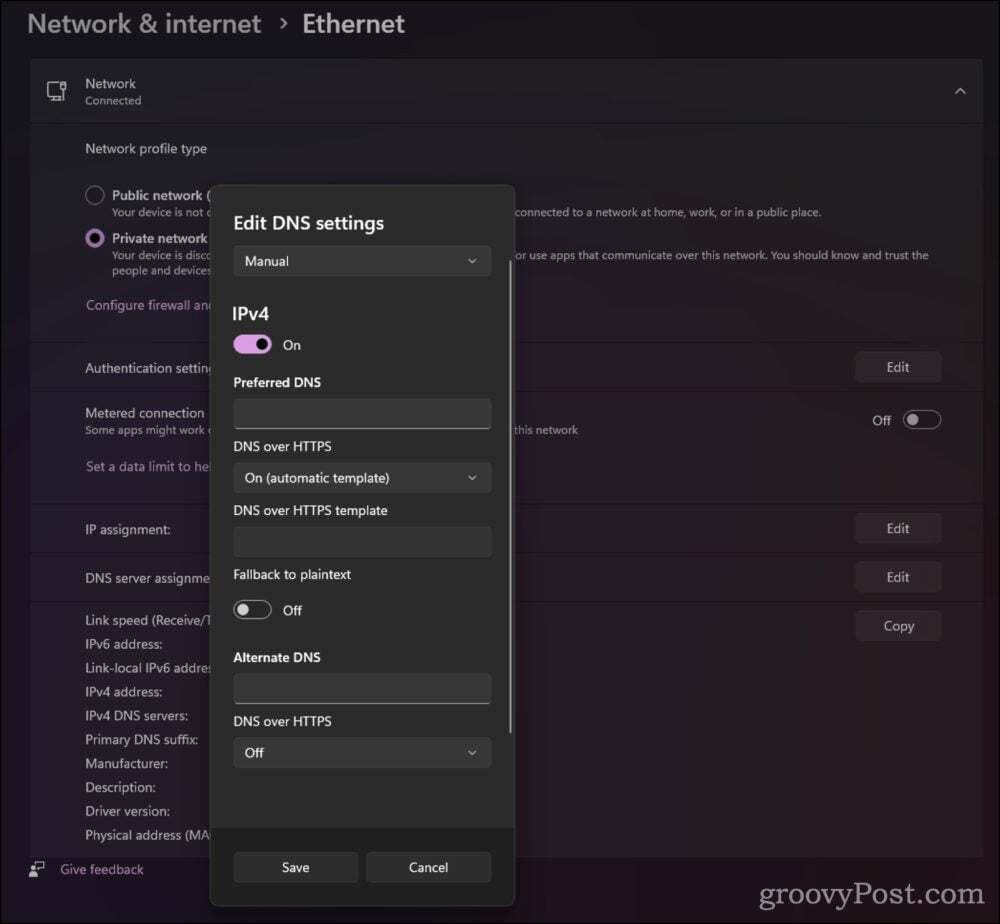

Исторически, Операционные системы Microsoft не решались принять авангардные технологии. Windows 10, однако, повернула в сторону будущего, позволив пользователям активировать DoH через свои настройки.

Apple пошла еще дальше, внедрив методы шифрования, ориентированные на приложения. Этот новаторский шаг позволяет разработчикам приложений включать свои отдельные зашифрованные конфигурации DNS, что иногда делает традиционные элементы управления устаревшими.

Обширный горизонт зашифрованного DNS-трафика символизирует эволюцию цифровой сферы, подчеркивая постоянный поиск усиленной безопасности и конфиденциальности.

Споры вокруг зашифрованного DNS

Хотя шифрование DNS-трафика повышает конфиденциальность и повышает конфиденциальность пользователей с помощью защитных мер, таких как ODoH, не все поддерживают этот сдвиг. Разрыв в первую очередь лежит между конечными пользователями и сетевыми операторами.

Исторически сетевые операторы обращались к DNS-запросам, чтобы блокировать источники вредоносного ПО и другой нежелательный контент. Их стремление поддерживать эти методы для законных нужд безопасности и управления сетью также находится в центре внимания рабочей группы IETF ADD (Adaptive DNS Discovery).

По сути, дискуссию можно охарактеризовать так: «универсальное шифрование» против «сетевого суверенитета». Вот подробное исследование:

Универсальное шифрование DNS-трафика

Большинство методов шифрования зависят от преобразователей DNS, настроенных для шифрования. Однако эти преобразователи, поддерживающие шифрование, составляют лишь небольшую часть от общего числа.

Централизация или консолидация преобразователей DNS является надвигающейся проблемой. При ограниченных возможностях такая централизация создает заманчивые цели для злоумышленников или навязчивой слежки.

Большинство зашифрованных конфигураций DNS позволяют пользователям выбирать преобразователь. Однако сделать осознанный выбор может оказаться непростой задачей для обычного человека. Вариант по умолчанию не всегда может быть оптимальным по разным причинам, например, из-за юрисдикции хоста преобразователя.

Оценить надежность операторов централизованных серверов сложно. Часто приходится полагаться на их публичные заявления о конфиденциальности и, возможно, на их самооценки или оценки третьих сторон.

Внешние отзывы не всегда надежны. Преимущественно они основывают свои выводы на данных, предоставленных проверяемыми организациями, отказываясь от углубленного практического расследования. Со временем эти проверки могут неточно отражать практику оператора, особенно если происходят организационные изменения.

Зашифрованный DNS — это лишь один из аспектов просмотра Интернета. Множество других источников данных по-прежнему могут отслеживать пользователей, что делает зашифрованный DNS методом смягчения последствий, а не панацеей. Такие аспекты, как незашифрованные метаданные оставаться доступными и информативными.

Шифрование может защитить DNS-трафик, но определенные сегменты HTTPS-соединения остаются прозрачными. Кроме того, зашифрованный DNS может обойти черные списки на основе DNS, хотя прямой доступ к сайтам через их IP-адрес делает то же самое.

Чтобы действительно противостоять отслеживанию и надзору, пользователям следует изучить комплексные решения, такие как виртуальные частные сети (VPN) и Tor, что усложняет проверку трафика.

Позиция «сетевого суверенитета»

Шифрование может ограничить возможности оператора проверять и впоследствии регулировать или исправлять сетевые операции. Это имеет решающее значение для таких функций, как родительский контроль, видимость корпоративных DNS-запросов и обнаружение вредоносных программ.

Появление протоколов «Принеси свое собственное устройство» (BYOD), позволяющих пользователям взаимодействовать с защищенными системами. Использование персональных устройств создает сложности, особенно в таких сложных секторах, как финансы и здравоохранение.

Подводя итог, можно сказать, что хотя зашифрованный DNS обеспечивает повышенную конфиденциальность и безопасность, его внедрение вызвало оживленные дебаты, подчеркнув сложный баланс между конфиденциальностью пользователей и управлением сетью.

Подведение итогов: полагайтесь на зашифрованный DNS-трафик или рассматривайте его как один инструмент обеспечения конфиденциальности

В эпоху эскалации киберугроз и растущих проблем конфиденциальности защита своего цифрового следа никогда не была более важной. Одним из основополагающих элементов на этом цифровом фронтире является система доменных имен (DNS). Однако традиционно эти DNS-запросы выполнялись в виде обычного текста, доступного любому любопытному глазу, будь то киберпреступники или злоупотребляющие третьими лицами. Зашифрованный DNS-трафик стал решением для преодоления этой уязвимости.

Вам решать, как лучше всего использовать зашифрованный DNS. Вы можете положиться на программное решение, такое как функции браузера, предлагаемые Microsoft Edge, Google Chrome и другими. Если вы используете OpenDNS на вашем роутере, однако, вам также следует рассмотреть сопряжение его с DNSCrypt для всесторонней безопасности.