Dell поставляет ноутбуки с сертификатом Dangerous Root, вот как проверить ваш компьютер (обновлено)

Безопасность / / March 18, 2020

В выходные выяснилось, что Dell подсовывает сертификат руткита eDellRoot для поддержки клиентов. Вот как, если вы заражены.

Обновление 24.11.1015: Dell отвечает на вопросы безопасности:

Dell официально ответила на проблему eDellRoot на своем Блог поддержки. Он выпустил руководство: Инструкции по удалению сертификата eDellRoot также как и небольшая утилита (прямая ссылка), которая автоматически удалит его для вас.

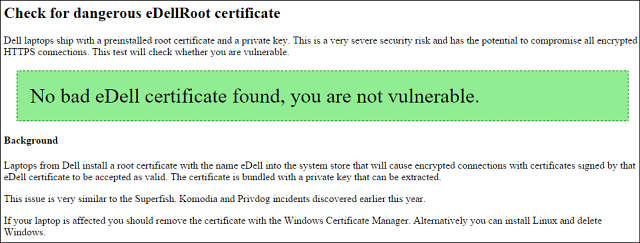

Вы можете проверить наличие сертификата eDellRoot, нажав эта ссылка (что мы объясним ниже). Если он у вас есть, рекомендуем вам прочитать сообщение в блоге Dell, скачать PDF-файл и следовать инструкциям по его удалению.

Стоит также отметить, что сегодня мы обнаружили, что это не просто проблема с ноутбуками (о которой мы изначально сообщали. На самом деле это проблема всех форм-факторов компьютеров Dell. Если у вас есть компьютер Dell, вам следует проверить, есть ли в вашей системе eDellRoot. Для полной истории прочитайте наш отчет ниже.

Риск безопасности сертификата eDellRoot

В то, что оказывается другим дежавю, Dell Inc, было обнаружено в выходные, (с августа) ускользает Сертификат rootkit называется eDellRoot, чтобы помочь с тем, что компания утверждает, что более легкий доступ к службам поддержки для их клиентов. Сообщение от автора Reddit, который идет под именем

Я получил блестящий новый ноутбук XPS 15 от Dell, и, пытаясь устранить проблему, я обнаружил, что он был предварительно загружен самозаверяющим корневым центром сертификации (центром сертификации) по имени eDellRoot. С ним пришел его закрытый ключ, помеченный как не подлежащий экспорту. Тем не менее, все еще возможно получить необработанную копию закрытого ключа, используя несколько доступных инструментов (я использовал инструмент джейлбрейка NCC Group). После краткого обсуждения этого с кем-то еще, кто обнаружил это, мы решили, что они отправляют каждый ноутбук они распространяют с тем же корневым сертификатом и закрытым ключом, очень похожим на то, что Superfish делал на Lenovo компьютеры. Для тех, кто не знаком, это серьезная уязвимость, которая ставит под угрозу всех недавних клиентов Dell. Источник

Еще раз, Lenovo получила огромную обратную реакцию, когда было обнаружено, что компания загружает аналогичный сертификат руткита называется суперфиш на некоторых устройствах Lenovo. Компания получила столько плохой прессы за этот поступок, что некоторые сказали, что этот инцидент, вероятно, подорвал давнюю репутацию компании как популярного бренда среди потребителей и предприятий. Поскольку Lenovo является китайской компанией и недавние ледяные политические отношения с Китаем и США, с тех пор она пытается восстановить доверие потребителей. Инцидент был настолько плох, что Microsoft пришлось помочь с уборкой выполнив обновление определения для Защитника Windows, которое помогло удалить сертификат.

Пока что пользователи нашли уязвимый сертификат на Dell Inspiron 5000XPS 15 и XPS 13. Поскольку это новая разработка, она может быть и на других ПК Dell, представленных на рынке.

Считалось, что этот инцидент был надлежащим предупреждением для других поставщиков, но очевидно, что Dell, один из трех ведущих производителей ПК, похоже, потерпел крах. Компания пытается все изменить, выпустив следующее заявление для СМИ:

Безопасность и конфиденциальность клиентов является первоочередной задачей и приоритетом для Dell. Недавняя ситуация связана с готовым сертификатом поддержки, предназначенным для обеспечения лучшего, более быстрого и легкого обслуживания клиентов.

К сожалению, сертификат привел к непреднамеренной уязвимости безопасности. Для решения этой проблемы мы предоставляем нашим клиентам инструкции по окончательному удалению сертификата из их систем по электронной почте, на нашем сайте поддержки и в Службе технической поддержки.

Мы также удаляем сертификат со всех систем Dell в будущем. Обратите внимание, что эта проблема не будет затронута коммерческими клиентами, которые представляют свои собственные системы. Dell не устанавливает предварительно рекламное или вредоносное ПО. Сертификат не будет переустанавливаться сам после правильного удаления с использованием рекомендованного процесса Dell.

Представитель Dell также сделал заявление для грани говоря: «У нас есть команда, расследующая текущую ситуацию, и мы сообщим вам, как только у нас будет больше информации».

Поскольку нет подробных сведений о том, какие системы могут быть затронуты, заказчикам придется обращаться за помощью к Dell.

Ваш компьютер Dell находится в опасности? Вот как это проверить

Если вы хотите знать, может ли быть затронута ваша система, вы можете проверьте этот сайт созданный журналистом по безопасности Ханно Бёком для проверки вашей системы на наличие.

До настоящего времени исследования предоставили доказательства концептуальных сценариев, в которых eDellRoot можно манипулировать и использовать для действительных сертификатов, которые могут инициировать атаки.