Да, ваш видеоняня может быть взломан. Нет, вам не нужно прекращать его использовать

Безопасность Дети Рекомендуемые Воспитание / / March 17, 2020

Последнее обновление

Страшные истории о хакерах, угоняющих видеоняни, правдивы. Но IP-камеры по-прежнему безопасны в использовании, если вы предпримете некоторые основные шаги для повышения безопасности вашей домашней сети.

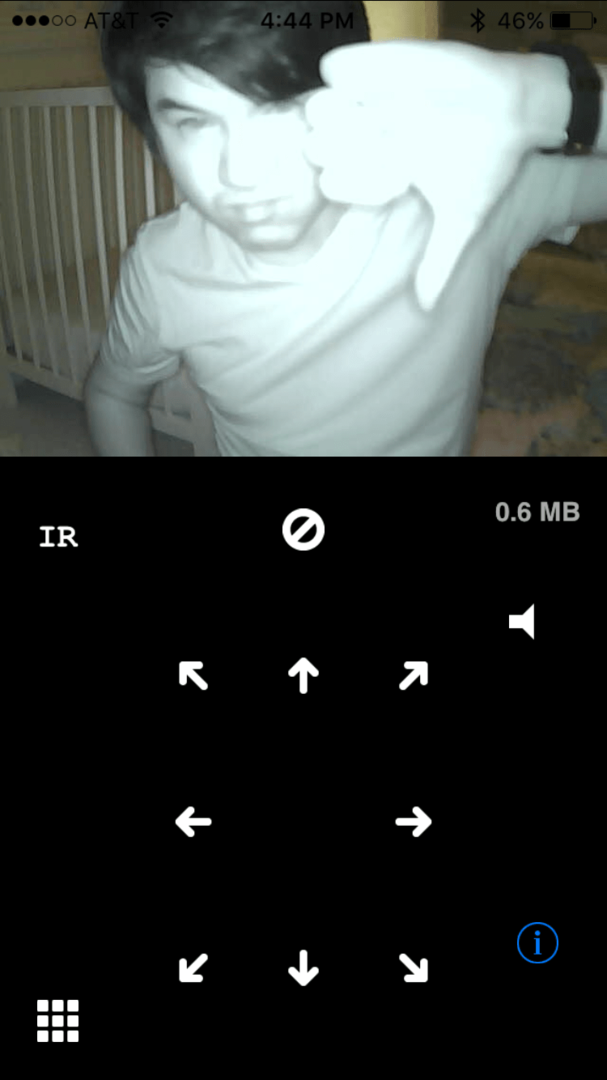

Если вы уже слышали их, я избавлю вас от резюме радионяня взламывая страшилки. Нет ничего более взволнованного, чем мысль о том, что комната вашего ребенка не полностью защищена от вторжений. Но дело в том, что если у вас есть радионяня в комнате, это может быть не так.

Если вы уже слышали их, я избавлю вас от резюме радионяня взламывая страшилки. Нет ничего более взволнованного, чем мысль о том, что комната вашего ребенка не полностью защищена от вторжений. Но дело в том, что если у вас есть радионяня в комнате, это может быть не так.

Видеосюжеты о взломе видеоняни получают множество трансляций местных новостей и сразу же передаются мне старшими родственниками. Отличие этих историй в том, что идентифицируемые ими риски реальны

Эти подтвержденные случаи достаточно пугающие, чтобы вы захотели забежать наверх и отключить радионяню в комнате вашего ребенка прямо сейчас. Я почти сделал.

Но после подведения итогов мер безопасности, которые я уже принял, я решил, что можно продолжать использовать мои радионяни. Риски реальны, но они управляемы.

Не поймите меня неправильно. Я не застрахован от небольшой паранойи. Например, у меня есть Пост-это покрытие веб-камеры на моем ноутбуке. (Серьезно, когда они по умолчанию ставят на них маленькие пластиковые жалюзи?). Но моя позиция в отношении радионяней такова:

Как только вы поймете, как хакеры попадают в радионяни и веб-камеры, вы можете принять более обоснованное решение о том, стоят ли угрозы безопасности для удобства. Поэтому, прежде чем вы начнете предупреждать всех своих друзей и детей, чтобы они перестали пользоваться радионянями, прочитайте этот пост. Или, что еще лучше, отправьте им эту, а не сенсационную историю из вашего местного новостного канала.

У меня проблема с тем, как СМИ освещают эти истории. Они больше приманки, чем предостерегающие рассказы, и советы, которые они предлагают, в лучшем случае поверхностны. Суть этого поста не в том, чтобы шокировать и напугать вас, а в том, чтобы информировать и подготовить вас.

Как хакеры получают доступ к детским мониторам: тупой против Умные Мониторы

Есть два основных вида радионяней. Есть простые радионяни в стиле интерком, которые являются рациями с логотипом медвежонка на коробке. А еще есть несколько новомодные интернет-мониторы с поддержкой интернета, которые интегрируются с вашим смартфоном через беспроводной маршрутизатор.

Есть два основных вида радионяней. Есть простые радионяни в стиле интерком, которые являются рациями с логотипом медвежонка на коробке. А еще есть несколько новомодные интернет-мониторы с поддержкой интернета, которые интегрируются с вашим смартфоном через беспроводной маршрутизатор.

Вектор атаки для старых радионяней типа рации / рации (которые я до сих пор использую) довольно прост. Тупые мониторы - это радиоэквиваленты двух консервных банок на веревочке. Все, что кто-то должен сделать, это найти строку и затем положить свою банку в середине. То есть перехватите частоту и начните играть дэт-метал поверх нее или что-то в этом роде. Однако есть два больших ограничивающих фактора для взлома тупого монитора. Во-первых, это оборудование. Прямо сейчас, у каждого ребенка старше 5 лет есть устройство, которое может использовать интернет-протокол (который используют умные мониторы ребенка). Но чтобы перехватить частоту немого радионяни, вам понадобятся некоторые гаджеты, которые вы купили в RadioShack. Вторым фактором является диапазон. Вы должны быть достаточно физически близко к радионяне, чтобы она работала. Например, если я стою на дороге с приемником для радионяни, я слишком далеко, чтобы сигнал работал.

Так что, если кто-то начинает угонять вашу «немую» радионяню, выбегайте во двор и найдите маленького Панк с рацией, которая делает это, и сказать ему, что вы знаете, где он живет, и вы звоните его родители.

Это все старые новости.

В последнее время все заголовки новостей связаны с подключенными к интернету видеомониторами и детскими камерами. Они называются камерами с интернет-протоколом (IP), потому что они используют интернет и вашу локальную сеть для связи с вашим смартфоном. Вектор атаки против этих «умных» радионяней намного шире. Теперь это не просто старшие братья и соседские дети шутят тебя. Если немой радионяня состоит из двух жестяных банок и веревки, то умная детская камера - это жестяная банка, а веревка - из Всемирной паутины. Подключенные к Интернету радионяни потенциально уязвимы для всего спектра троллей, крипов и преступников по всему миру. И все мы знаем, что эти люди могут быть просто предосудительными.

Проблемы безопасности интернет-протокола Baby Monitor

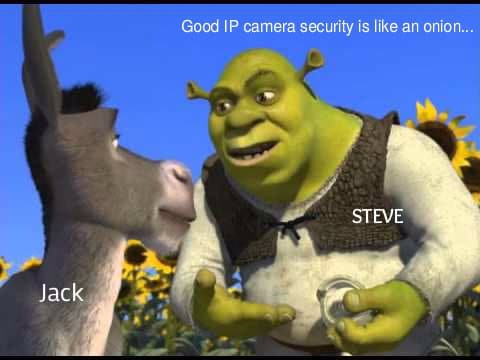

Каждый раз, когда я начинаю говорить о безопасности с Стив, он начинает делать свое подражание Шреку.

“Людоеды Меры безопасности похожи на лук ».

Это все о слоях.

Когда дело доходит до вашего радионяни с поддержкой IP, наличие всего одного вонючего слоя небезопасности может пригласить всех хакеров. Тогда ваша веб-камера может оказаться на каком-то тенистом форуме со ссылками на сотни небезопасных веб-камер по всему миру. Они существуют. Не ищите их, если вы цените свою душу.

На очень высоком уровне, вот слои, которые относятся к вашему видео радионяня. Это связано с тем, что ваш видеоняня работает, подключившись к домашнему беспроводному маршрутизатору, который, как я предполагаю, подключен к Интернету.

- Нормальный доступ в интернет к вашему роутеру (защищен брандмауэром)

- Доступ к видеоняне (защищен паролем или, что еще лучше, отключен)

- Удаленный доступ к радионяне (защищен паролем или, что еще лучше, отключен)

- Удаленный доступ администратора к вашему роутеру (защищен паролем или, что еще лучше, отключен)

- Доступ к видеоняне (защищен паролем)

- Пользователь / администратор локальный доступ к вашему роутеру (защищен паролем)

- Проводной (защищен паролем)

- Беспроводная связь (защищена паролем)

- Доступ к видеоняне (защищен паролем)

Как видите, во всех случаях злоумышленник получает доступ к вашему радионяне, сначала получая доступ к вашему роутеру. Итак, первый и очевидный уровень защиты защитите свой беспроводной маршрутизатор. После этого вы можете сделать больше. Но прежде чем мы углубимся в это, позвольте мне объяснить вам, как хакеры могут войти.

Если вам все равно, не стесняйтесь переходить к Контрольный список безопасности видео Baby Monitor.

Нарушение безопасности вашего маршрутизатора

Когда злоумышленник получает административный доступ к вашему маршрутизатору, игра практически завершена для каждого подключенного к нему устройства. Ваш радионяня может быть наименьшей из ваших забот. Но чтобы оставаться в теме, большинство радионяней настраиваются путем доступа к административному «кулису» через маршрутизатор. Если хакер получит доступ к вашему роутеру, он может начать играть с настройками безопасности вашего радионяни.

Вот как они могут войти:

Атака через несанкционированный доступ в интернет к вашему роутеру наименее вероятно произойдет. Все маршрутизаторы используют трансляцию сетевых адресов (NAT) для фильтрации неавторизованного входящего трафика. Единственное исключение здесь, если вы целенаправленно вошли и включили переадресацию портов или создали демилитаризованную зону. Обычно вы делаете это только для таких программ, как клиенты BitTorrent или для онлайн-игр с высокой пропускной способностью. Если вы не знаете, что это такое, спросите своего подростка, делал ли он или она какие-либо из этих действий с вашим роутером. Если нет, то вы, вероятно, в порядке. Вы можете проверить страницы настроек вашего роутера, чтобы убедиться в этом.

Атака через удаленный доступ к вашему роутеру похож. Точно так же, как вы можете настроить доступ к своему радионяне для законного доступа через Интернет, вы можете получить доступ к странице администрирования вашего маршрутизатора через глобальную сеть или Интернет. Это вместо доступа к странице конфигурации вашего маршрутизатора путем подключения к нему напрямую через проводное или беспроводное соединение. Если вы не являетесь ИТ-администратором для бизнеса, практически нет причин, по которым вам нужно это делать - это просто делает вас более уязвимым. Отключите эту функцию на странице настроек вашего маршрутизатора. Если вы не помните, чтобы он был включен, то он, вероятно, уже отключен. Обычно его называют «удаленная настройка» или «разрешить настройку через глобальную сеть».

Атака через локальный доступ к вашему роутеру аналогично удаленному доступу к маршрутизатору, за исключением того, что хакер должен находиться в зоне действия Wi-Fi или иметь возможность подключиться непосредственно к маршрутизатору. Это редко, но не исключайте этого - подумайте об открытых домах, вечеринках, домохозяевах и т. Д. Если у вас открытая беспроводная сеть, то есть любой может подключиться без пароля (почему? Почему? почему?) тогда твой сосед может залезть как угодно. Даже если у вас включены беспроводные пароли, кто-то может подключиться к маршрутизатору через соединение Ethernet, взломать пароль администратора вашего роутера (или использовать заводские настройки по умолчанию, если вы его не меняли), а затем перейти к городок.

Нарушение безопасности вашего радионяни

Предположим теперь, что хакер имеет доступ к вашему роутеру и, следовательно, к конфигурации вашего радионяни. Точно так же, как ваш маршрутизатор имеет настройки по умолчанию, которые защищают его от несанкционированного трафика, ваш радионяня обычно имеет эти средства защиты в готовом виде. Но многие видеоняни также имеют настройки UPnP и переадресации портов, которые можно включить, чтобы сделать камеру менее защищенной.

Кроме того, если вы не установили пароль для своей радионяни или изменили заводской пароль по умолчанию, кто-то может легко получить доступ к камере теперь, когда у них есть доступ к маршрутизатору. Они могут продолжать использовать известный заводской пароль по умолчанию или ввести свою учетную запись в бэкдоре.

Теперь до сих пор мы имели дело с несанкционированным доступом к вашему роутеру через интернет. Многие из этих умных радионяней позволяют вам законно получить доступ к вашей радионяне через интернет. То есть, скажем, вы на работе, на свидании или чем-то еще и хотите посмотреть на своего маленького спящего ангела со своего телефона. Эту функцию вы можете включить в настройках программного обеспечения видеокамеры. Но я не думаю, что вы должны. Влияние пропускной способности и безопасности на включение этой функции слишком велико, если вы не знаете, что делаете. Так что просто избавьте себя от риска и не используйте свой видеоняня в качестве камеры няни. Просто напиши няне и спроси, как идут дела, хорошо?

Проблема с доступом в интернет к вашему радионяне заключается в том, что она значительно упрощает работу, которую должен выполнять хакер. Вместо того, чтобы проникать в ваш маршрутизатор, затем получить административный доступ к вашему маршрутизатору, а затем административный доступ к вашему радионяне, они просто должны взломать пароль, который вы установили для удаленного доступа к вашему ребенку монитор. Это как оставить ключ под ковриком у входной двери. Если вам легко и удобно получить доступ, то хакерам легко и удобно получить к ним доступ.

Видео Baby Monitor Безопасность Не проблемы

Итак, все это должно дать вам хорошее представление о том, как хакеры могут попасть в ваш радионяня. Это довольно простая домашняя беспроводная система безопасности. В радионянях нет ничего опасного, что не относится ко всем устройствам в домашней сети. Разница в том, что соблазн злонамеренной шутки гораздо выше, а коэффициент ползучести очень высок. Если вы просто относитесь к своему радионяне с той же бдительностью, что и ваш телефон, ноутбук и планшет, все будет в порядке.

Просто наличие видеоняни в доме не сразу открывает окно в мир. Кроме того, вам не нужно беспокоиться о том, что кто-то перехватит цифровой видеосигнал по воздуху. Цифровые видеоняни используют зашифрованные сигналы. Для кого-то было бы слишком трудно взломать их, и они должны были бы быть в пределах диапазона сигнала.

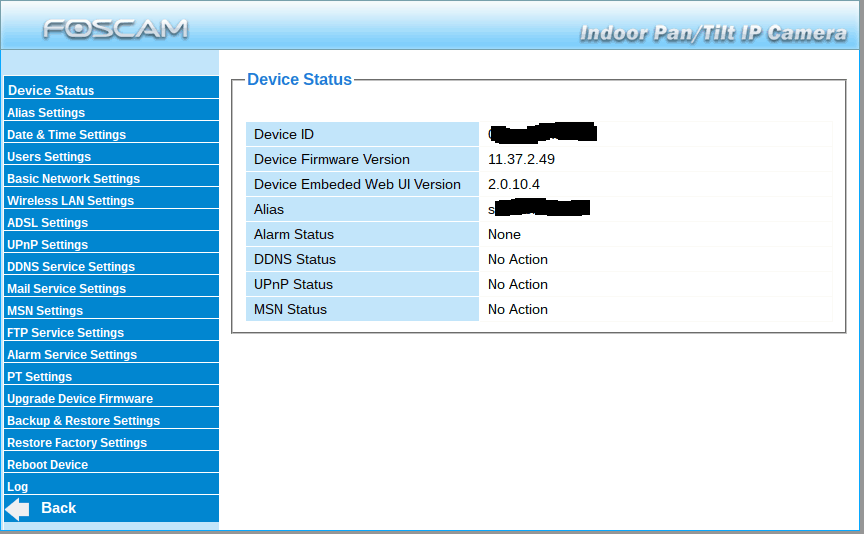

Контрольный список безопасности видео Baby Monitor

Независимо от того, прочитали вы или нет все слегка технически непонятно, как я только что написал, есть несколько довольно простых шагов, которые вы можете предпринять, чтобы обезопасить свой видео-монитор. Делайте их по одному, и если вам нужна помощь с вашей конкретной моделью радионяни или моделью роутера, проверьте документацию производителя или оставьте комментарий. Если вы оставляете комментарий, просто убедитесь, что вы получили ответ на свой вопрос перед подключением устройства.

- Защитите свой беспроводной маршрутизатор. Я мог бы написать целый пост об этом. Но, к счастью, Андре уже сделал это, поэтому мне не нужно: Защитите свой Wi-Fi маршрутизатор сейчас с помощью этих советов по безопасности. В том же духе:

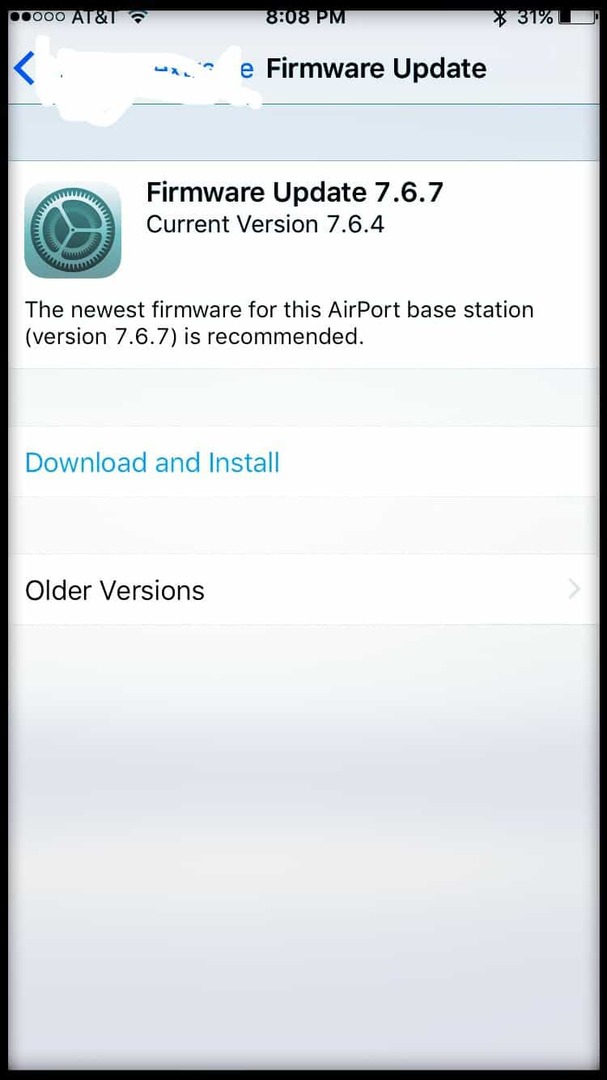

- Обновите прошивку для вашего роутера.

- Отключите удаленный доступ к вашему роутеру. Не позволяйте настроить его где-либо, кроме прямо в вашем доме, подключив его к беспроводной или проводной сети.

- Установите пароль для своей радионяни, если вы этого еще не сделали (почему? Почему? Почему?). Вы также должны убедиться, что у вас есть надежный пароль

- Изменить или удалить логин по умолчанию. Некоторые камеры и маршрутизаторы имеют информацию для входа в систему по умолчанию, что-то глупое, например «root» в качестве пользователя и «пароль» для пароля. Даже если вы настроили свою регистрационную информацию, вы должны убедиться, что старые учетные данные по умолчанию были удалены или изменены.

- Обновите прошивку для вашей камеры. Шаги для этого различны для каждого производителя. Стреляй мне в сообщение, если тебе нужна помощь.

- Отключите DDNS на вашей камере, если она есть.

- Отключите переадресацию портов или UPnP на вашей камере, если она есть.

- Отключите удаленный доступ к вашей детской камере. Это удобно, но не нужно. И если у вас нет безлимитного тарифного плана, он тоже будет дорогим. Отправка видео через Интернет на телефон пожирает много данных. Если вы непреклонны в использовании удаленного доступа к вашей камере, убедитесь, что вы делаете следующее:

- Измените порт, который используется для доступа к вашей камере. По умолчанию установлено значение 80, и именно это хакеры проверят в первую очередь. Измените его на что-то выше 8100, если можете.

- Периодически проверяйте журналы на предмет несанкционированного доступа. Когда вы просматриваете свой журнал, ищите необычные вещи, такие как IP-адреса, которые вы не можете распознать, или странное время доступа (например, 13:00, когда вы даже не были дома).

Если вы решите все вышеперечисленные вопросы, вы должны были максимально защитить все типичные векторы атаки.

Я что-то пропустил? Позвольте мне - и вашим коллегам по работе с GroovyPost - знать в разделе комментариев.