Как узнать, являетесь ли вы частью ботнета

Вредоносное ИТН Безопасность / / March 17, 2020

Последнее обновление

Когда DynDNS вышел из строя и сломал Интернет, это произошло потому, что тысячи зараженных компьютеров в таких домах, как ваш, были похищены и использовались для массированной атаки типа «отказ в обслуживании». Вот краткое руководство, чтобы защитить себя от нежелания участвовать в следующем компьютерном апокалипсисе зомби.

Ранее в этом году пришел Dyn, один из крупнейших провайдеров DNS под атакой массивного ботнета. Если вы помните огромные полосы интернета, приходящие на часть дня, вот к чему все это. Это был Распределенный отказ в обслуживании (DDoS) атака, которая в основном означает, что группа компьютеров начала отправлять запросы на серверы Dyn, пока они не были перегружены и сломали его.

Взять мой компьютер? Но кто будет делать такие вещи?

В каком-то смысле это были такие люди, как ты и я. Но не добровольно, конечно. Скорее, некоторые хакеры установили вредоносное ПО на кучу компьютеров и потребителей, которые имеют не защищены их устройства Интернета вещей (IoT)

Примечание редактора: Непонятно, что такое шум в Интернете вещей? Прочитайте наше введение в IoT. В статье рассматриваются основы IoT и почему важно понимать их, прежде чем наполнять свой дом интеллектуальными устройствами.

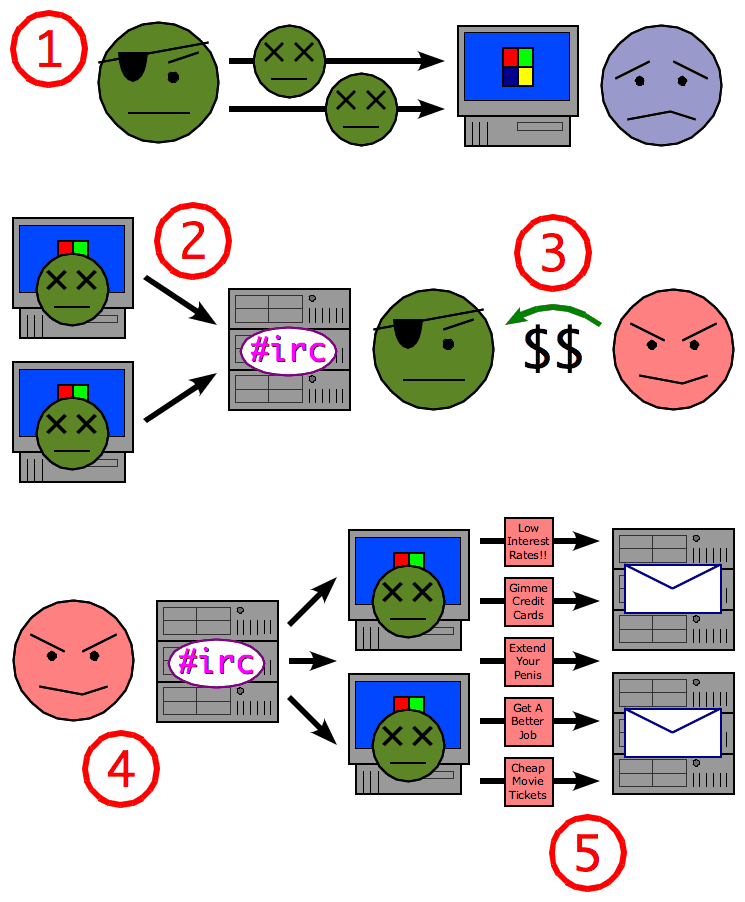

Это то, что они называют ботнет. БотВшляпа??

Ботнет - это одна из частей атаки командования и управления (CnC). Вот как это работает. Вредоносные группы распространяют вредоносное программное обеспечение (также известное как вредоносное ПО) на как можно большее количество компьютеров в Интернете - я говорю о миллионах устройств. Затем они продают возможность контролировать все эти устройства кому-то еще более злонамеренному. Эти люди затем используют ботнет для запуска скоординированной атаки через Интернет. Обычно это принимает форму DDoS-атаки, почтового шторма спама. Тем не менее, он также может быть использован для увеличения размера ботнета, нападая на большее количество устройств или, возможно, молча сидя и просто собирая данные с миллионов зараженных устройств.

Большая атака на DynDNS была чем-то вроде пробного запуска. Это должно было продемонстрировать силу ботнета. Ущерб был повсеместным, а хаос свирепствовал, уничтожая огромные услуги, которыми вы, вероятно, пользуетесь каждый день. Другими словами, мощный маркетинговый инструмент для продавцов вирусов и вредоносных программ - не ожидайте, что это будет последним, что вы слышали о атаках ботнетов.

Итак, вопрос, который вы, вероятно, задаете (или должны задавать…), таков:

- Как мне защитить себя от участия в ботнете?

- И как я могу узнать, являюсь ли я частью одного из них?

Кредит изображения: CC BY-SA 3.0, Зомби процесс

Как обнаружить и предотвратить заражение ботнетом

Есть хорошие и плохие новости. Плохая новость заключается в том, что вредоносное ПО ботнетов должно оставаться незамеченным. Как спящий агент, он сохраняет низкий профиль в вашей системе после его установки. Теоретически, ваше антивирусное и защитное программное обеспечение должно обнаружить его и удалить. Это пока антивирусные компании знают об этом.

Хорошей новостью является то, что есть несколько простых и бесплатных способов уменьшить ущерб, который вы можете нанести, если ваш компьютер станет частью бот-сети зомби.

-

Используйте альтернативный DNS-провайдер. DNS означает службу доменных имен, и это процесс, с помощью которого доменные имена (например, groovypost.com) преобразуются в IP-адреса (например, 64.90.59.127). По большей части это довольно простая функция, и обычно ваш провайдер справляется с ней. Но вы можете выбрать другой DNS-сервер, который имеет небольшую добавленную стоимость. OpenDNS делает это для вас, но они также делают дополнительный шаг, чтобы убедиться, что вы не получаете доступ к известному вредоносному контенту. Это как если бы вы позвонили оператору и сказали: «Оператор, соедините меня с мистером Джонсом!» и оператор был как «Гм, вы знаете, мистер Джонс тотальный мошенник, верно? OpenDNS также сможет сообщить вам, являетесь ли вы участником ботнета, распознав шаблоны известных атак ботнетов.

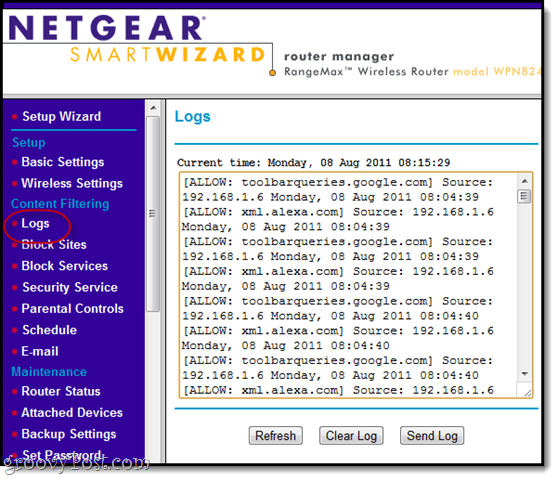

Используйте альтернативный DNS-провайдер. DNS означает службу доменных имен, и это процесс, с помощью которого доменные имена (например, groovypost.com) преобразуются в IP-адреса (например, 64.90.59.127). По большей части это довольно простая функция, и обычно ваш провайдер справляется с ней. Но вы можете выбрать другой DNS-сервер, который имеет небольшую добавленную стоимость. OpenDNS делает это для вас, но они также делают дополнительный шаг, чтобы убедиться, что вы не получаете доступ к известному вредоносному контенту. Это как если бы вы позвонили оператору и сказали: «Оператор, соедините меня с мистером Джонсом!» и оператор был как «Гм, вы знаете, мистер Джонс тотальный мошенник, верно? OpenDNS также сможет сообщить вам, являетесь ли вы участником ботнета, распознав шаблоны известных атак ботнетов. - Получи хороший роутер. Если DNS-сервер является оператором между вашим домом и Интернетом, ваш маршрутизатор является оператором между вашим интернет-провайдером и вашими устройствами. Или, может быть, ваш DNS-сервер - это ФБР, а ваш маршрутизатор - местная полиция. Слишком много аналогий? Хорошо, извините. В любом случае, точно так же, как ваш DNS-сервер может добавить уровень безопасности, ваш маршрутизатор тоже может. Мой роутер ASUS обнаруживает вредоносное ПО и блокирует вредоносные сайты. Многие современные роутеры тоже так делают. Итак, если вы не обновили свой маршрутизатор в течение 10 лет, вы должны рассмотреть его, даже если он работает отлично.

-

Проверка статуса сайтов ботнета. Есть два сайта, которые предоставляют бесплатные проверки ботнетов: IP-сканер Kaspersky Simda Botnet и SnetWall Botnet IP Lookup. Когда вы заметите атаку ботнета, зайдите на эти сайты, чтобы узнать, не являетесь ли вы частью проблемы.

Проверка статуса сайтов ботнета. Есть два сайта, которые предоставляют бесплатные проверки ботнетов: IP-сканер Kaspersky Simda Botnet и SnetWall Botnet IP Lookup. Когда вы заметите атаку ботнета, зайдите на эти сайты, чтобы узнать, не являетесь ли вы частью проблемы. - Следите за процессами Windows. Если вы откроете диспетчер задач в Windows 10, вы сможете увидеть, какие процессы используют вашу сеть. Сделайте краткий обзор этих вопросов и отметьте все, что выглядит подозрительно. Например, имеет смысл, что Spotify использует Интернет, но как насчет этого странного процесса, о котором вы никогда не слышали? Для получения дополнительной информации, проверьте это: Совет по Windows 10: узнайте, что процесс делает проще. Вы также можете проверить Netlimiter для Windows и Маленькая снитч для Mac.

Это основные шаги, которые может сделать любой ответственный технический пользователь. Конечно, по мере того, как злоумышленники в сети продолжают расти и их атаки становятся все более изощренными, я призываю вас продолжать получать знания о как оставаться в безопасности онлайн.

Были ли ваши устройства угнаны ботнетом? Я хочу услышать об этом! Поделитесь своей историей в комментариях.