HTTPS и SSL сертификаты: сделайте ваш сайт безопасным (и почему вы должны)

Мобильный Конфиденциальность Безопасность Рекомендуемые / / March 17, 2020

Последнее обновление

Независимо от того, какой тип онлайн-бизнеса или службы вы используете, вам необходимо убедиться, что личные данные защищены с помощью сертификатов HTTPS и SSL. Вот наше полное руководство.

Когда дело доходит до отправки личной информации через Интернет - будь то контактная информация, учетные данные, информация об учетной записи, информация о местонахождении или что-либо еще, что могло бы стать предметом злоупотребления - общественность, в общем и целом, совершенно параноидальна в отношении хакеров и личности воры. И по праву так. Страх того, что ваша информация может быть украдена, подделана или незаконно присвоена, далек от иррационального. Заголовки о утечках и нарушениях безопасности за последние несколько десятилетий доказывают это. Но, несмотря на этот страх, люди продолжают входить в интернет, чтобы делать свои банковские операции, покупки, ведение журналов, знакомства, общение и другие личные и профессиональные дела. И есть одна маленькая вещь, которая дает им уверенность в этом. Я покажу вам это:

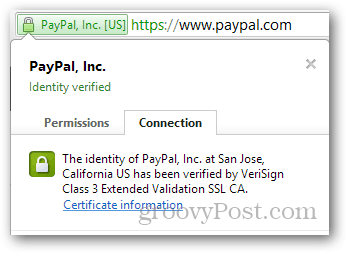

Хотя не все они понимают, как это работает, этот маленький замок в адресной строке сигнализирует пользователям сети, что у них есть надежное соединение с законным веб-сайтом. Если посетители не видят этого в адресной строке, когда они открывают ваш веб-сайт, вы не получите - и не должны - получить их бизнес.

Чтобы получить этот маленький замок с адресной строкой для вашего сайта, вам нужен сертификат SSL. Как вы получаете один? Читай дальше что бы узнать.

Схема статьи:

- Что такое SSL / TLS?

- Как использовать HTTPS?

- Что такое SSL-сертификат и как его получить?

- SSL сертификат сертификат покупки

- Центр сертификации

- Проверка домена против Расширенная проверка

- Общий SSL против Частный SSL

- Доверие Печати

- Wildcard SSL-сертификаты

- Гарантии

- Бесплатные SSL-сертификаты и самоподписанные SSL-сертификаты

- Установка SSL-сертификата

- HTTPS за и против

Что такое SSL / TLS?

В Интернете данные передаются с использованием протокола передачи гипертекста. Вот почему все URL веб-страниц имеют « http://” или «https://" перед ними.

В чем разница между http и https? Этот дополнительный маленький S имеет большое значение: безопасность.

Позволь мне объяснить.

HTTP - это «язык», который используется вашим компьютером и сервером для общения друг с другом. Этот язык понятен всем, что удобно, но также имеет свои недостатки. Когда данные передаются между вами и сервером через Интернет, по пути будут сделаны некоторые остановки, прежде чем они достигнут конечного пункта назначения. Это создает три больших риска:

Что кто-то может подслушивать на ваш разговор (вроде как цифровое прослушивание).

Что кто-то может Impersonate одна (или обе) стороны на любом конце.

Что кто-то может тампер с передачей сообщений.

Хакеры и придурки используют вышеперечисленное для множества мошеннических действий и краж, включая фишинговые уловки, атаки типа «человек посередине» и добрую старомодную рекламу. Вредоносные атаки могут быть такими же простыми, как прослушивание учетных данных Facebook путем перехвата незашифрованных файлов cookie (подслушивание), или они могут быть более сложными. Например, вы можете подумать, что говорите своему банку: «Пожалуйста, переведите 100 долларов моему провайдеру», но кто-то посередине может изменить сообщение так: «Пожалуйста, переведите $100все мои деньги в мой провайдерПегги в Сибири(Подделка данных и подражание).

Таковы проблемы с HTTP. Для решения этих проблем HTTP может быть многоуровневым с протоколом безопасности, в результате чего HTTP Secure (HTTPS). Чаще всего S в HTTPS предоставляется протоколом Secure Sockets Layer (SSL) или более новым протоколом безопасности транспортного уровня (TLS). При развертывании HTTPS предлагает двунаправленный шифрование (для предотвращения подслушивания), сервераутентификация (для предотвращения подражания) и аутентификация сообщения (чтобы предотвратить подделку данных).

Как использовать HTTPS

Как и разговорный язык, HTTPS работает только в том случае, если обе стороны хотят говорить на нем. На стороне клиента выбор использования HTTPS можно сделать, введя «https» в адресную строку браузера перед URL (например, вместо ввода http://www.facebook.com, тип https://www.facebook.com) или установив расширение, которое автоматически активирует HTTPS, например HTTPS Everywhere для Fire Fox и Хром. Когда ваш веб-браузер использует HTTPS, вы увидите значок замка, зеленую панель браузера, палец вверх или какой-либо другой обнадеживающий знак того, что ваше соединение с сервером защищено.

Однако для использования HTTPS веб-сервер должен поддерживать его. Если вы являетесь веб-мастером и хотите предложить HTTPS своим посетителям, вам потребуется SSL-сертификат или TLS-сертификат. Как получить сертификат SSL или TLS? Продолжай читать.

Дополнительная информация: Некоторые популярные веб-приложения позволяют вам выбрать HTTPS в ваших пользовательских настройках. Читайте наши рецензии на facebook, Gmail, и щебет.

Что такое SSL-сертификат и как его получить?

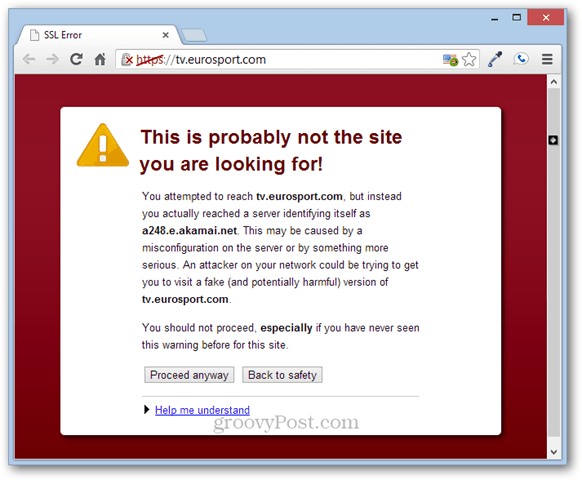

Чтобы использовать HTTPS, на вашем веб-сервере должен быть установлен сертификат SSL или TLS. Сертификат SSL / TLS является своего рода удостоверением личности с фотографией для вашего сайта. Когда браузер, использующий HTTPS, получает доступ к вашей веб-странице, он выполняет «рукопожатие», во время которого клиентский компьютер запрашивает сертификат SSL. Сертификат SSL затем проверяется доверенным центром сертификации (ЦС), который проверяет, является ли сервер тем, кем он является. Если все получится, ваш веб-посетитель получит обнадеживающую зеленую галочку или значок замка. Если что-то пойдет не так, они получат предупреждение от веб-браузера о том, что идентификация сервера не может быть подтверждена.

Покупки для SSL-сертификата

Когда дело доходит до установки SSL-сертификата на вашем веб-сайте, существует множество параметров, которые необходимо принять. Давайте рассмотрим самое важное:

Центр сертификации

Центр сертификации (CA) - это компания, которая выдает ваш сертификат SSL, и именно она будет проверять ваш сертификат каждый раз, когда посетитель заходит на ваш сайт. В то время как каждый поставщик SSL-сертификатов будет конкурировать по цене и возможностям, первое, что следует учитывать при проверке Центры сертификации - есть ли у них сертификаты, которые предварительно установлены в самой популярной сети браузеры. Если центра сертификации, выдавшего ваш SSL-сертификат, нет в этом списке, пользователю будет выдано предупреждение о том, что сертификат безопасности сайта не является доверенным. Конечно, это не означает, что ваш сайт нелегитимен - это просто означает, что вашего ЦС нет в списке (пока). Это проблема, потому что большинство пользователей не потрудятся прочитать предупреждение или исследовать непризнанный CA. Они, вероятно, просто щелкают.

К счастью, список предустановленных ЦС в основных браузерах достаточно велик. Он включает в себя несколько крупных брендов, а также менее известные и более доступные центры сертификации. Домашние имена включают Verisign, Иди папа, Comodo, Thawte, Geotrust, и вверять.

Вы также можете посмотреть в настройках своего браузера, чтобы увидеть, какие центры сертификации поставляются предварительно установленными.

- Для Chrome перейдите в «Настройки» -> «Показать дополнительные настройки» -> «Управление сертификатами».

- Для Firefox выполните Настройки -> Дополнительно -> Просмотр сертификатов.

- Для IE, Свойства обозревателя -> Содержание -> Сертификаты.

- Для Safari перейдите в Finder и выберите «Перейти» -> «Утилиты» -> «Доступ к KeyChain» и нажмите «Система».

Для быстрого ознакомления проверьте эту ветку, в которой перечислены приемлемые сертификаты SSL для Google Checkout.

Проверка домена против Расширенная проверка

| Типичное время выдачи | Стоимость | Адресная строка | |

| Проверка домена |

Почти мгновенно | Низкий | Нормальный HTTPS (значок замка) |

| Проверка организации | Несколько дней | средний | Нормальный HTTPS (значок замка) |

| Расширенная проверка | Неделю или больше | Высоко | Зеленая адресная строка, информация о подтверждении личности компании |

Сертификат SSL предназначен для подтверждения личности сайта, на который вы отправляете информацию. Чтобы гарантировать, что люди не принимают поддельные SSL-сертификаты для доменов, которые они не контролируют по праву, центр сертификации подтвердит, что лицо, запрашивающее сертификат, действительно является владельцем домена имя. Как правило, это делается с помощью быстрой проверки по электронной почте или по телефону, аналогично тому, когда веб-сайт отправляет вам электронное письмо со ссылкой для подтверждения учетной записи. Это называется домен подтвержден SSL сертификат. Преимущество этого заключается в том, что он позволяет выдавать сертификаты SSL практически сразу. Вероятно, вы могли бы пойти и получить сертификат SSL, подтвержденный доменом, за меньшее время, чем вы читали этот пост в блоге. С сертификатом SSL, подтвержденным доменом, вы получаете замок и возможность шифровать трафик вашего сайта.

Преимущества SSL-сертификата, подтвержденного доменом, заключается в том, что его можно получить быстро, легко и дешево. Это тоже их недостаток. Как вы можете себе представить, автоматизировать систему легче, чем управлять живыми людьми. Это похоже на то, как если бы какой-то школьник вошел в DMV, говоря, что он Барак Обама и хочет получить удостоверение личности, выданное правительством. Человек за столом смотрел на него и вызывал федералов (или психушку). Но если бы это был робот, работающий в киоске с удостоверением личности с фотографией, ему бы повезло. Аналогичным образом фишеры могут получить «поддельные идентификаторы» для таких веб-сайтов, как Paypal, Amazon или Facebook, обманув системы проверки доменов. В 2009 году Дэн Каминский опубликовал пример способа мошеннические центры сертификации для получения сертификатов это сделало бы фишинговый веб-сайт похожим на безопасное и законное соединение. Для человека это мошенничество будет легко обнаружить. Но для автоматической проверки домена в то время не было необходимых проверок, чтобы предотвратить что-то подобное.

В ответ на уязвимости SSL и доменных сертификатов SSL, отрасль представила Расширенная проверка сертификат. Чтобы получить сертификат EV SSL, ваша компания или организация должна пройти тщательную проверку для обеспечения что оно находится в хорошем положении с вашим правительством и по праву контролирует домен, который вы подаете за. Эти проверки, среди прочего, требуют человеческого фактора, поэтому занимают больше времени и стоят дороже.

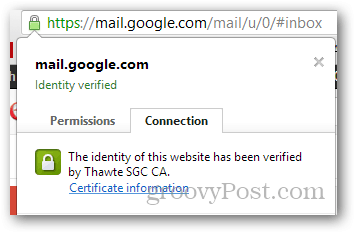

В некоторых отраслях требуется сертификат EV. Но для других выгода идет только до того, что узнают ваши посетители. Для ежедневных посетителей веб-сайта разница невелика. Помимо значка замка, адресная строка становится зеленой и отображает название вашей компании. Если вы нажмете для получения дополнительной информации, вы увидите, что была подтверждена личность компании, а не только веб-сайт.

Вот пример обычного HTTPS-сайта:

И вот пример сайта сертификата EV HTTPS:

В зависимости от вашей отрасли, сертификат EV может не стоить того. Кроме того, вы должны быть предприятием или организацией, чтобы получить его. Хотя крупные компании стремятся к сертификации EV, вы заметите, что большинство сайтов HTTPS по-прежнему не имеют вкуса EV. Если этого достаточно для Google, Facebook и Dropbox, возможно, этого достаточно для вас.

Еще одна вещь: есть середина дорожного варианта, называемого организация подтверждена или бизнес подтвержден сертификация. Это более тщательная проверка, чем автоматическая проверка домена, но она не идет так далеко, как соответствует требованиям отрасли. правила для сертификата расширенной проверки (обратите внимание на то, как расширенная проверка является капитализированной и проверка »не так ли?). Сертификация, подтвержденная OV или бизнесом, стоит дороже и занимает больше времени, но она не даст вам зеленую адресную строку и информацию, подтверждающую личность компании. Честно говоря, я не могу придумать причину для оплаты сертификата OV. Если вы можете придумать один, пожалуйста, просветите меня в комментариях.

Общий SSL против Частный SSL

Некоторые веб-хосты предлагают общий сервис SSL, который зачастую более доступен, чем частный SSL. Помимо цены, преимуществом общего SSL является то, что вам не нужно получать частный IP-адрес или выделенный хост. Недостатком является то, что вы не можете использовать свое собственное доменное имя. Вместо этого безопасная часть вашего сайта будет выглядеть примерно так:

https://www.hostgator.com/~yourdomain/secure.php

Сравните это с частным адресом SSL:

https://www.yourdomain.com/secure.php

Для общедоступных сайтов, таких как сайты электронной коммерции и сайты социальных сетей, это, очевидно, затруднение, поскольку кажется, что вы были перенаправлены с основного сайта. Но для областей, которые обычно не просматриваются широкой публикой, таких как внутренняя часть почтовой системы или область администратора, общий SSL может быть хорошей сделкой.

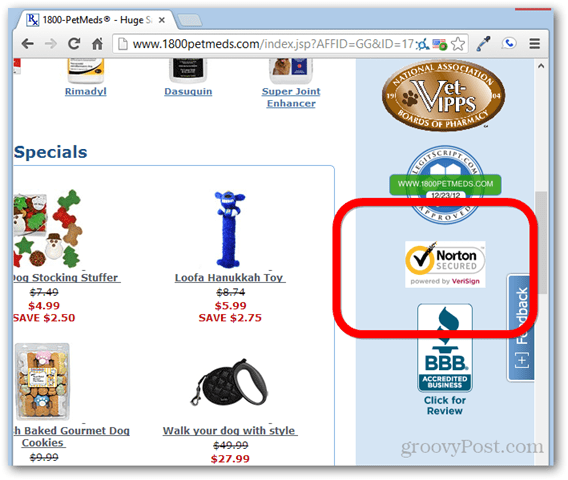

Доверие Печати

Многие центры сертификации позволяют вам размещать печать доверия на своей веб-странице после того, как вы зарегистрировали один из их сертификатов. Это дает почти ту же информацию, что и нажатие на замок в окне браузера, но с большей видимостью. Включать печать доверия не требуется, и при этом она не повышает вашу безопасность, но если она дает вашим посетителям теплые размышления, зная, кто выдал сертификат SSL, непременно бросьте его туда.

Wildcard SSL-сертификаты

Сертификат SSL подтверждает подлинность одного домена. Итак, если вы хотите использовать HTTPS для нескольких поддоменов, например, groovypost.com, mail.groovypost.com и answers.groovypost.com- вам нужно будет купить три разных SSL-сертификата. В определенный момент сертификат SSL с подстановочными знаками становится более экономичным. То есть один сертификат для одного домена и всех поддоменов, т. Е. * .Groovypost.com.

Гарантии

Независимо от того, как долго сохраняется хорошая репутация компании, существуют уязвимости. Хакеры могут атаковать даже доверенные ЦС, о чем свидетельствует нарушение в VeriSign, о котором не сообщалось в 2010 году. Кроме того, статус CA в списке доверенных может быть быстро отменен, как мы видели с DigiNotar snafu еще в 2011 году. Материал случается.

Чтобы успокоить любое беспокойство по поводу вероятности таких случайных актов разврата SSL, многие CA теперь предлагают гарантии. Покрытие колеблется от нескольких тысяч долларов до более миллиона долларов и включает потери в результате неправильного использования вашего сертификата или других несчастных случаев. Я понятия не имею, действительно ли эти гарантии повышают ценность или нет, или кто-нибудь когда-либо успешно выиграл претензию. Но они там для вашего рассмотрения.

Бесплатные SSL-сертификаты и самоподписанные SSL-сертификаты

Существует два вида бесплатных SSL-сертификатов. Самоподписанный, используемый в основном для частного тестирования и полномасштабных публичных сертификатов SSL, выданных действующим центром сертификации. Хорошей новостью является то, что в 2018 году есть несколько вариантов получения 100% бесплатных, действительных 90-дневных сертификатов SSL от обоих SSL бесплатно или Давай зашифруем. SSL for Free - это прежде всего графический интерфейс для API Let's Encrypt. Преимущество сайта SSL for Free заключается в простоте использования, поскольку он имеет приятный графический интерфейс. Впрочем, Let's Encrypt хороша тем, что вы можете полностью автоматизировать запрос SSL-сертификатов у них. Идеально, если вам нужны сертификаты SSL для нескольких сайтов / серверов.

Самозаверяющий сертификат SSL бесплатен навсегда. С самозаверяющим сертификатом вы являетесь вашим собственным центром сертификации. Однако, поскольку вы не входите в число доверенных ЦС, встроенных в веб-браузеры, посетители получат предупреждение о том, что полномочия не распознаются операционной системой. Таким образом, на самом деле нет никакой гарантии, что вы являетесь тем, кем себя называете (это все равно, что выдать себе удостоверение личности с фотографией и попытаться выдать его в винном магазине). Однако преимущество самозаверяющего SSL-сертификата заключается в том, что он обеспечивает шифрование веб-трафика. Это может быть полезно для внутреннего использования, когда ваши сотрудники могут добавить вашу организацию в качестве доверенного центра сертификации, чтобы избавиться от предупреждающего сообщения и работать по безопасному соединению через Интернет.

Инструкции по настройке самозаверяющего SSL-сертификата см. В документации по OpenSSL. (Или, если будет достаточно спроса, я напишу учебник.)

Установка SSL-сертификата

После того, как вы приобрели свой сертификат SSL, вам необходимо установить его на своем веб-сайте. Хороший веб-хостинг предложит сделать это для вас. Некоторые могут даже пойти на то, чтобы купить его для вас. Часто это лучший способ, так как он упрощает биллинг и обеспечивает его правильную настройку для вашего веб-сервера.

Тем не менее, у вас всегда есть возможность установить сертификат SSL, который вы купили самостоятельно. Если вы сделаете это, вы, возможно, захотите начать с обращения к базе знаний вашего веб-хостинга или открыть билет службы поддержки. Они направят вас к лучшим инструкциям по установке вашего SSL-сертификата. Вам также следует ознакомиться с инструкциями, предоставленными CA. Это даст вам лучшее руководство, чем любой общий совет, который я могу дать вам здесь.

Вы также можете проверить следующие инструкции по установке сертификата SSL:

- Установите сертификат SSL и настройте домен в cPanel

- Как реализовать SSL в IIS (Windows Server)

- Apache SSL / TLS шифрование

Все эти инструкции будут включать создание запроса на подпись сертификата SSL (CSR). На самом деле вам нужен CSR только для того, чтобы получить сертификат SSL. Опять же, ваш веб-хостинг может помочь вам в этом. Для получения более подробной информации о создании CSR, ознакомьтесь с этой статьей DigiCert.

Плюсы и минусы HTTPS

Мы уже твердо утвердили плюсы HTTPS: безопасность, охрана, безопасность. Это не только снижает риск взлома данных, но также повышает доверие и повышает репутацию вашего сайта. Опытные клиенты могут даже не потрудиться зарегистрироваться, если увидят « http://” на странице входа.

Есть, однако, некоторые недостатки в HTTPS. Учитывая необходимость HTTPS для определенных типов веб-сайтов, имеет больше смысла думать о них как о «минусыидеи », а не негативы.

- HTTPS стоит денег. Начнем с того, что стоимость покупки и продления вашего SSL-сертификата гарантируется из года в год. Но существуют также определенные «системные требования» для HTTPS, такие как выделенный IP-адрес или выделенный план хостинга, которые могут быть более дорогостоящими, чем пакет с общим хостингом.

- HTTPS может замедлить ответ сервера. Есть две проблемы, связанные с SSL / TLS, которые могут замедлить скорость загрузки вашей страницы. Во-первых, чтобы начать общение с вашим сайтом в первый раз, браузер пользователя должен перейти через процесс рукопожатия, который возвращается на веб-сайт центра сертификации для проверки сертификат. Если веб-сервер ЦС работает медленно, загрузка страницы будет задерживаться. Это в значительной степени вне вашего контроля. Во-вторых, HTTPS использует шифрование, которое требует большей вычислительной мощности. Это может быть решено путем оптимизации вашего контента для пропускной способности и обновления оборудования на вашем сервере. CloudFare имеет хороший пост в блоге о том, как и почему SSL может замедлить работу вашего сайта.

- HTTPS может повлиять на усилия SEO При переходе с HTTP на HTTPS; вы переходите на новый сайт. Например, https://www.groovypost.com не будет таким же, как http://www.groovypost.com. Важно убедиться, что вы перенаправили свои старые ссылки и написали соответствующие правила под капотом своего сервера, чтобы не потерять какой-либо драгоценный сок ссылок.

- Смешанный контент может бросить желтый флаг. Для некоторых браузеров, если у вас есть основная часть веб-страницы, загруженная из HTTPS, но изображения и другие элементы (такие как таблиц стилей или скриптов), загружаемых с HTTP-URL, может появиться всплывающее окно с предупреждением о том, что страница содержит небезопасные содержание. Конечно, имея несколько защищенный контент лучше, чем его отсутствие, даже если последнее не приводит к появлению всплывающего окна. Но все же, возможно, стоит убедиться, что на ваших страницах нет «смешанного контента».

- Иногда проще получить сторонний платежный процессор. Нет ничего постыдного в том, что Google Checkout, Paypal или Checkout by Amazon обрабатывают ваши платежи. Если все вышеперечисленное кажется слишком сложным, вы можете позволить своим клиентам обмениваться платежной информацией на защищенном сайте Paypal или защищенном сайте Google и избавить себя от проблем.

У вас есть другие вопросы или комментарии по поводу сертификатов HTTPS и SSL / TLS? Позвольте мне услышать это в комментариях.